[:it]Come abbiamo già visto nell’inserto precedente su Linux, il firewall è uno strumento in grado di analizzare il traffico di rete e di gestirlo in base a regole predefinite. Il firewall può essere un programma software oppure un computer dedicato. Il firewall decide se bloccare o lasciare transitare i pacchetti della rete sulla base di una o più regole ben definite.

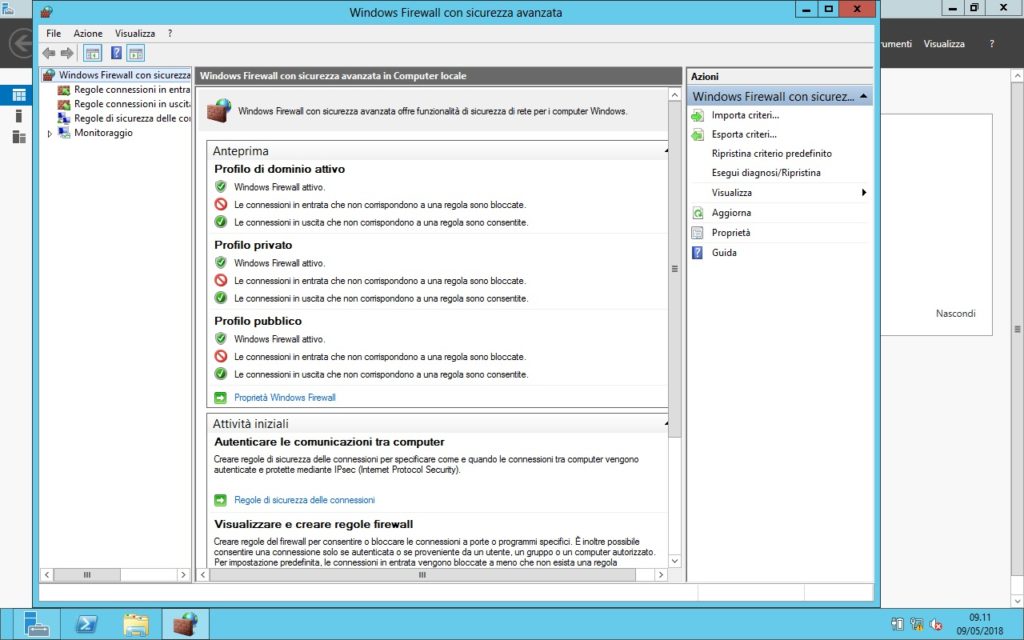

In Windows Server è presente un firewall software, che viene installato e avviato automaticamente. Il programma di gestione può essere aperto con la scelta Windows Firewall con sicurezza avanzata, dal pulsante Strumenti di amministrazione della schermata Start, oppure dal menu Strumenti di Server Manager.

Esso permette di creare regole personali e di monitorare la sicurezza generale del sistema.

La finestra del programma è suddivisa in tre zone: la zona di sinistra con l’elenco delle opzioni, la zona centrale con lo stato delle opzioni selezionate e la zona a destra con le azioni principali.

La videata di partenza presenta lo stato generale del firewall. In generale il firewall utilizza tre diversi profili (in inglese profile):

• Profilo di dominio attivo, riguarda le connessione all’interno del dominio del server.

• Profilo privato, riguarda le connessioni all’interno della rete privata.

• Profilo pubblico, riguarda le altre connessioni.

In generale esistono due metodologie per gestire le connessioni:

• bloccare tutte le connessioni fino a che si trova una regola che le permetta;

• permettere tutte le connessioni se non si trova una regola che le vieti.

Entrambe presentano sia aspetti positivi che negativi: in generale la prima politica è più sicura, in quanto una nuova connessione sconosciuta al firewall viene bloccata.

Questo tuttavia può presentare dei problemi perché, fino a quando le regole non sono state stabilite in maniera completa, un nuovo servizio non funziona in quanto sconosciuto al firewall.

Simmetricamente la seconda politica permette di far funzionare qualsiasi servizio da subito. In questo modo però si ha un livello minore di sicurezza, in quanto un servizio maligno e sconosciuto può essere autorizzato dal firewall.

In generale nella schermata principale vengono visualizzate le politiche per ogni profilo. Nell’esempio della figura precedente la politica di blocco viene applicata alle connessioni in entrata, mentre l’altra viene applicata alle regole di uscita: questa soluzione può essere considerata una buona via di equilibrio.

Riassumendo:

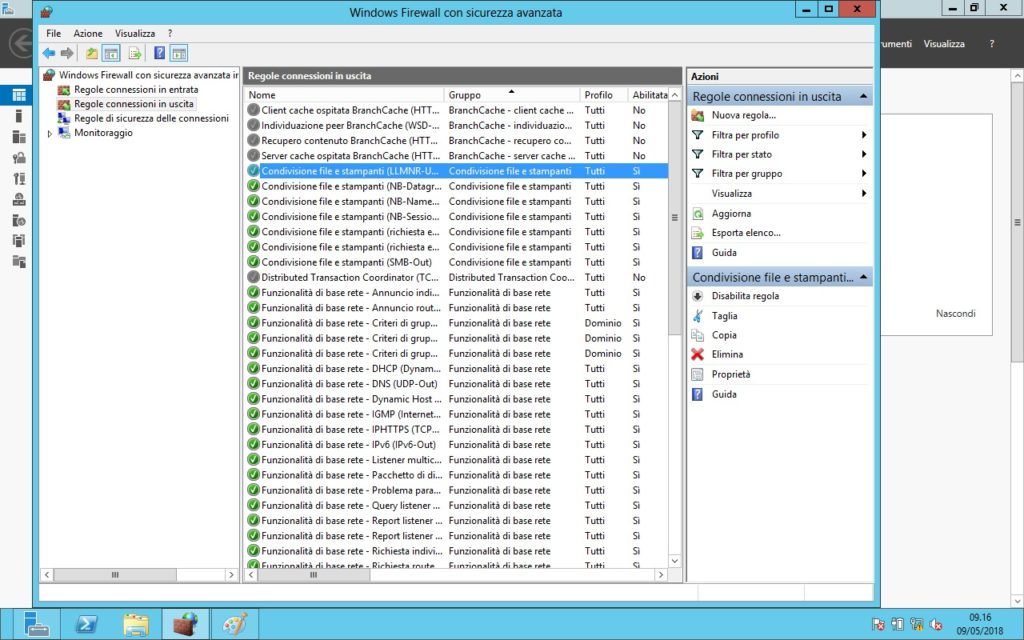

• le connessioni in entrata vengono bloccate a meno che esista una regola che le permetta; • le connessioni in uscita sono tutte permesse a meno che esista una regola che le vieti. Sulla base di queste impostazioni, si possono visualizzare, creare o modificare le regole facendo clic su Regole connessioni in entrata (in inglese inbound rules) e Regole connessioni in uscita (outbound rules) nel menu a sinistra. Per esempio, con un clic su Regole connessioni in entrata, vengono visualizzate le regole presenti nel firewall. Occorre sottolineare che il tipo di regola dipende dalla politica principale.

Nel caso delle connessioni in entrata la politica principale impone di bloccare, quindi la maggior parte delle regole viene creata per permettere le connessioni. Per le connessioni in uscita avviene il contrario. Per abilitare o disabilitare una regola, si deve selezionarla con un clic del tasto destro del mouse e scegliere poi l’opzione Abilita regola o Disabilita regola.

[:]