Il Bellaso nel 1553 a Venezia pubblica La cifra in cui spiega la crittografia polialfabetica, sviluppando quella dell’Alberti ed evitando di indicare nello stesso corpo del crittogramma le lettere di riferimento e di liberare i corrispondenti dalla necessità di scambiarsi dischi o tabelle precompilate.

La sua idea è quella di avere una parola chiave (verme) e la scelta di un’opportuna frase che indica quale alfabeto utilizzare che nasce dalla parola chiave.

L’idea su cui si basa il principale cifrario proposto dal Bellaso è quella di ricavare cinque alfabeti da una parola segreta convenuta.

Le lettere dell’alfabeto vengono scritte in una tabella composta da due righe.

In particolare quelle della parola segreta sono inserite nelle prime colonne intercalate sulle due righe e le rimanenti lettere dell’alfabeto vengono scritte di seguito.

In questo modo si è ottenuto il primo alfabeto derivato.

A partire da questo ricaviamo il secondo spostando circolarmente verso destra la seconda riga di una posizione.

Applicando lo stesso procedimento al secondo alfabeto, si ricava il terzo alfabeto derivato e così via fino ad ottenerne cinque, ognuno dei quali sarà identificato da un gruppo di quattro lettere.

Facendo riferimento sempre al primo alfabeto, le lettere della prima e della sesta colonna identificano il primo alfabeto derivato, quelle della seconda e della settima colonna identificano il secondo alfabeto derivato.

In generale le quattro lettere che identificano l’ i-esimo alfabeto sono quelle dell’ i-esima e della (i + 5)-esima colonna.

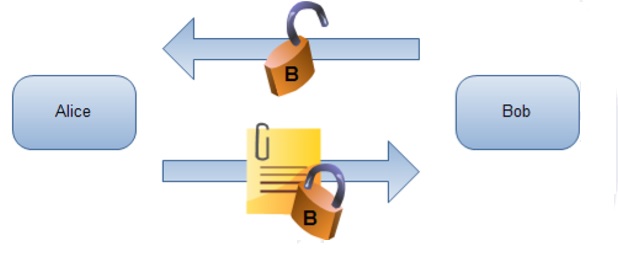

A questo punto si deve convenire una frase segreta; le lettere di quest’ultima servono a selezionare l’alfabeto da usare.

In particolare, presa l’i-esima lettera della parola segreta, si controlla quale dei cinque identificativi degli alfabeti la contiene.

Si determina così l’alfabeto da usare per l’i-esima parola del testo in chiaro. Se il numero di lettere della frase segreta è minore del numero di parole del testo da cifrare, la frase segreta viene riapplicata ciclicamente per la selezione degli alfabeti.

La cifratura si effettua sostituendo la lettera del testo in chiaro con la lettera che si trova sulla stessa colonna nell’alfabeto predeterminato.

Riportiamo un esempio: data la parola chiave IOVE, il primo alfabeto derivato(alfabeto latino di 20 lettere, posta V=U) è:

| I | O | A | B | C | D | F | G | H | L |

| V | E | M | N | P | Q | R | S | T | X |

Il secondo si ottiene spostando circolarmente la seconda riga:

I | O | A | B | C | D | F | G | H | L |

| X | V | E | M | N | P | Q | R | S | T |

Le quattro lettere che identificano il primo alfabeto sono IDVQ (mi sono spostato di 5), quelle della prima e della sesta colonna del primo alfabeto derivato.

Le quattro lettere che identificano il secondo alfabeto sono OFER, quelle della seconda e settima colonna sempre del primo alfabeto derivato.

| I D V Q | I | O | A | B | C | D | F | G | H | L |

| V | E | M | N | P | Q | R | S | T | X | |

O F E R | I | O | A | B | C | D | F | G | H | L |

| X | V | E | M | N | P | Q | R | S | T | |

| A G M S | I | O | A | B | C | D | F | G | H | L |

| T | X | V | E | M | N | P | Q | R | S | |

| B H N T | I | O | A | B | C | D | F | G | H | L |

| S | T | X | V | E | M | N | P | Q | R | |

| C L P X | I | O | A | B | C | D | F | G | H | L |

| R | S | T | X | V | E | M | N | P | Q |

A questo punto si deve convenire una frase segreta, per esempio ” OPTARE MELIORA”; le lettere di quest’ultima servono a selezionare l’alfabeto da usare.

Volendo allora cifrare la frase “Inviare truppe domani” si ha:

| O P T |

|

Testo in Chiaro I N V I A R E T R U P P E D O M A N I Testo Cifrato X C O X E G A A I C H H D M T D X F S |

Mercoledì 5 Dicembre

Mercoledì 5 Dicembre