[:it]Active Directory è un servizio del sistema operativo Windows Server che permette di memorizzare tutte le informazioni sulla rete (account, nomi, password, computer) e di renderle disponibili per gli utenti della rete. Le informazioni sono memorizzate in oggetti contenuti in directory.

Uno schema è un insieme di regole che definisce in maniera specifica gli oggetti e gli attributi contenuti nella directory. Inoltre è disponibile un servizio che permette di effettuare rapide ricerche all’interno di tutti gli oggetti, in modo da poter reperire in maniera semplice le informazioni che interessano. Tutti questi dati vengono poi distribuiti all’interno della rete utilizzando un servizio di replica.

Active Directory è un database integrato nei server Windows 2008 e Windows 2012 che fungono da domain controller e consente di catalogare e gestire in modo centralizzato risorse di vario genere come: utenti, gruppi di lavoro, stampanti, cartelle condivise, ecc. La struttura del database è di tipo gerarchico, con contenitori che contengono oggetti e altri contenitori.

Il primo procedimento da attuare e definire la struttura di Active Directory. Active Directory è un contenitore di oggetti, ovvero utenti, gruppi, computer, server, stampanti, unità organizzative.

Con Active Directory è possibile definire degli insiemi, dei contenitori, chiamati, appunto, Unità Organizzative(UO) ai quali assegnare dei criteri di gruppo (gpo).

In poche parole creeremo gli “utenti” generalmente con il nome e cognome dei dipendenti della nostra azienda. Successivamente creeremo le organization unit (ou) cioè le aree della nostra azienda ad esempio “amministrazione” ,“reparto tecnico” “commerciali” ecc ecc legheremo quindi gli utenti interessati alle organization unit ad esempio mario rossi che è un tecnico lo legheremo all organization unit del reparto tecnico e cosi via. A questo punto determiniamo i diritti degli utenti (se hanno il totale controllo del loro pc o meno quindi decidiamo se saranno administrator power user o user). Poi determiniamo le aree a cui possono accedere gli utenti e le unità organizzative create ad esempio il reparto commerciale potrà solo accedere all’area commerciale sul server idem per il reparto tecnico. Poi determiniamo le gpo.

Active directory è una struttura che deve essere presente in ogni ambiente informatico in cui il server o i server devono avere il controllo su tutti i client della rete.

Vi sono alcuni tipi di Active Directory:

Active Directory Lightweight Directory Services

Active Directory Right Mangement Services

Active Directory Lightweight Directory Services

AD LDS è un servizio directory Lightweight Directory Access Protocol (LDAP) che fornisce un supporto flessibile per applicazioni basate su directory, senza i prerequisiti che sono necessarie per servizi di dominio Active Directory (AD DS). AD LDS fornisce gran parte della stessa funzionalità di un AD DS, ma non richiede l’implementazione di domini o controller di dominio. È possibile eseguire più istanze di AD LDS contemporaneamente su un singolo computer, con uno schema gestito in modo indipendente per ogni istanza di AD LDS.

Si consideri l’esempio di un’applicazione con portale Web che gestisce l’accesso di una rete extranet ad applicazioni e servizi aziendali esterne alla directory aziendale. Un altro esempio potrebbe essere un scenario in cui un provider offre servizi di dominio e archiviazione dati ai propri clienti mantenendo e aggiornando server web o dati dedicati ai clienti, con persone non clienti abilitate all’accesso a tali server.

Questi server e applicazioni portale che sono installati in una rete extranet hanno esigenze di autenticazione personalizzate. Essi richiedono un archivio di autenticazione per salvare le informazioni di autorizzazione per le identità cui forniscono il servizio. AD LDS è un buon candidato per questo store di autenticazione perché esso può ospitare oggetti utente che non sono entità di protezione di Windows ma che possono essere autenticati con una semplice connessione LDAP. In altre parole, i client Web possono essere serviti da applicazioni nel portale eseguite su qualsiasi piattaforma mentre utilizzano AD LDS come un semplice store di autenticazione LDAP.

Se un’applicazione portale collocata in una rete extranet deve dare servizio ad identità di sicurezza AD DS interne che attualmente si trovano all’esterno del firewall aziendale, è possibile ancora utilizzare AD LDS come store di autenticazione con le credenziali dell’account aziendale di queste identità esposte istanze sulla rete extranet di AD LDS, come illustrato nella figura seguente.

Per ulteriori approfondimenti si vada al seguente link AD LDS

Active Directory Right Mangement Services

AD RMS può essere utilizzato per potenziare la strategia di sicurezza dell’organizzazione proteggendo i documenti mediante la tecnologia Information Rights Management (IRM).

AD RMS consente agli utenti e agli amministratori di specificare tramite i criteri IRM le autorizzazioni di accesso a documenti, cartelle di lavoro e presentazioni, contribuendo quindi a impedire la stampa, l’inoltro o la copia di informazioni sensibili da parte di persone non autorizzate. Quando l’autorizzazione per un file viene limitata tramite IRM, le restrizioni di accesso e utilizzo vengono applicate indipendentemente dalla posizione in cui si trovano le informazioni, poiché l’autorizzazione è archiviata nel file del documento stesso.

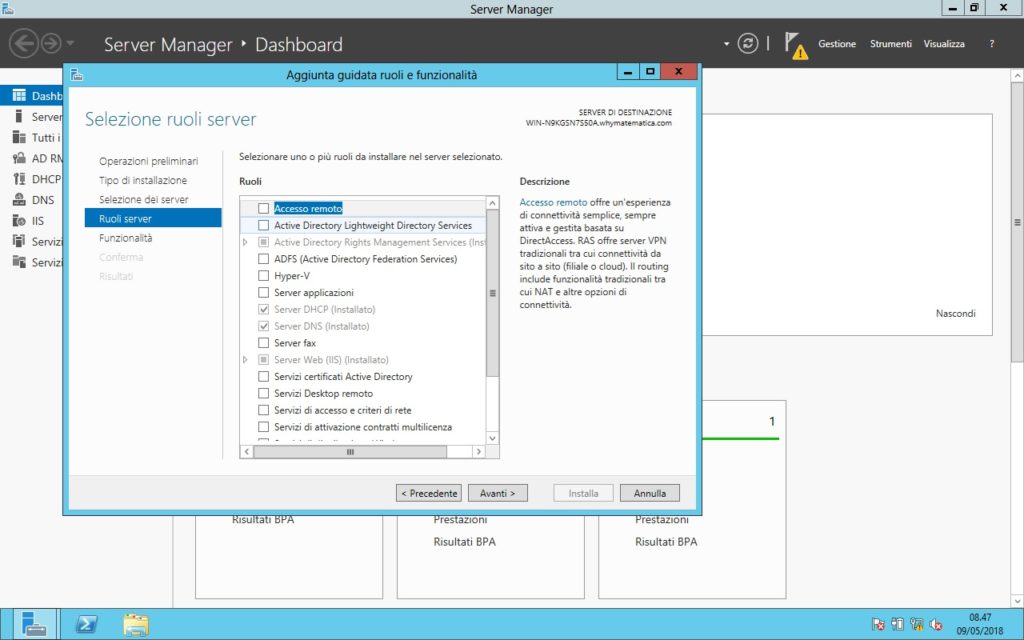

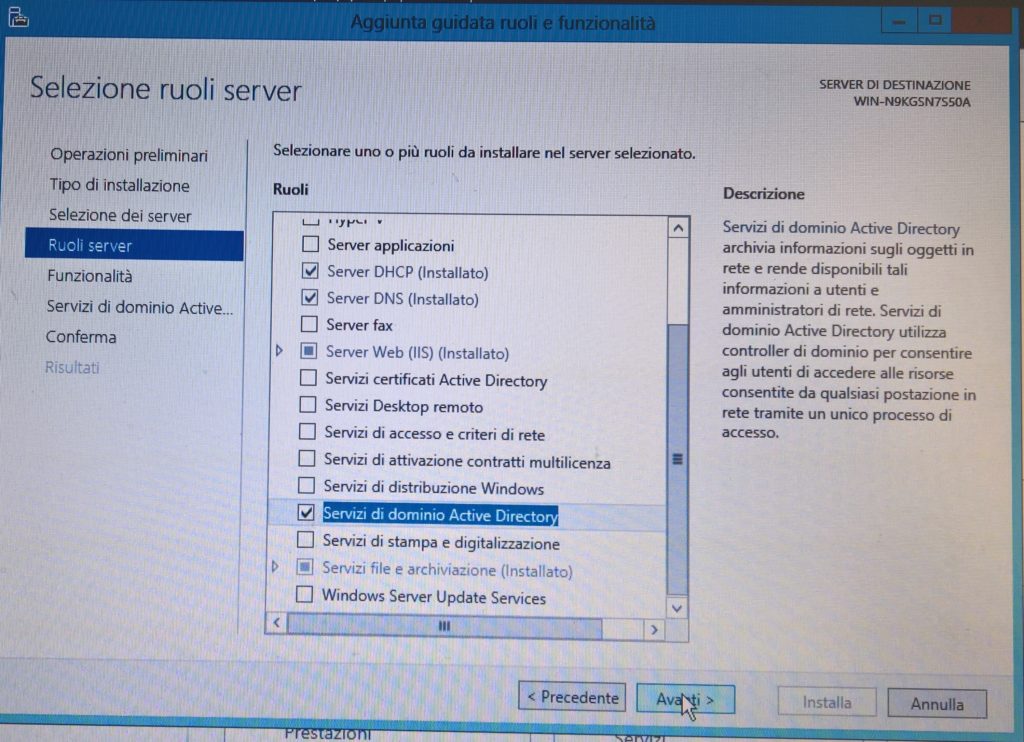

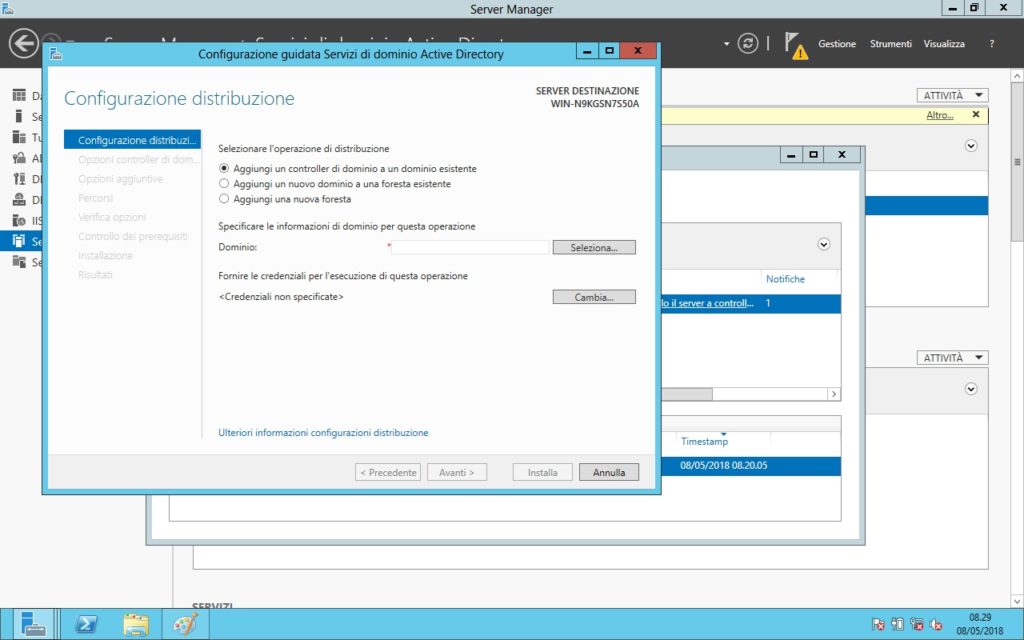

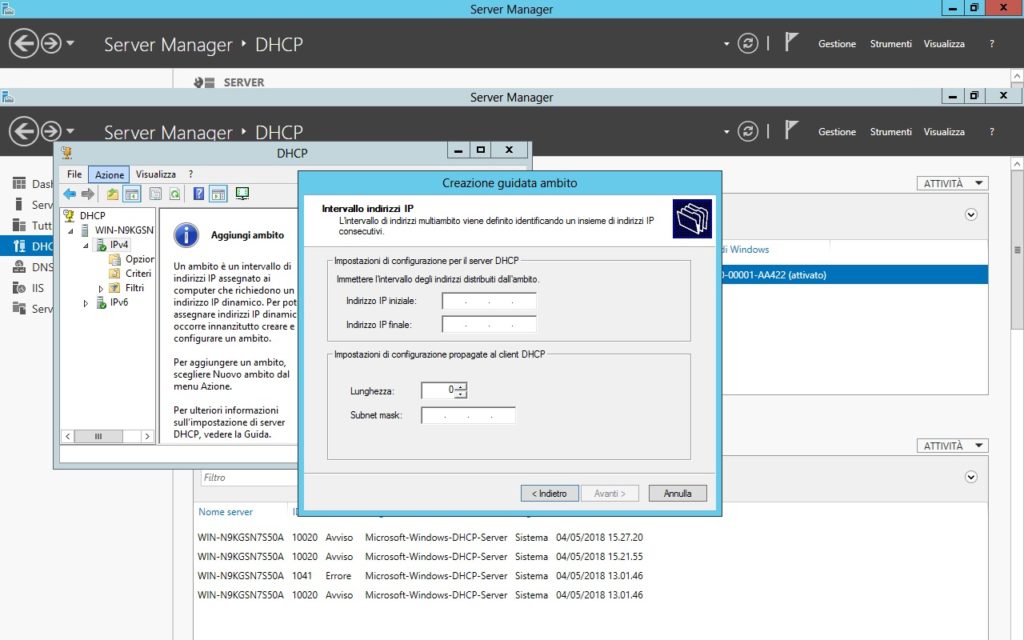

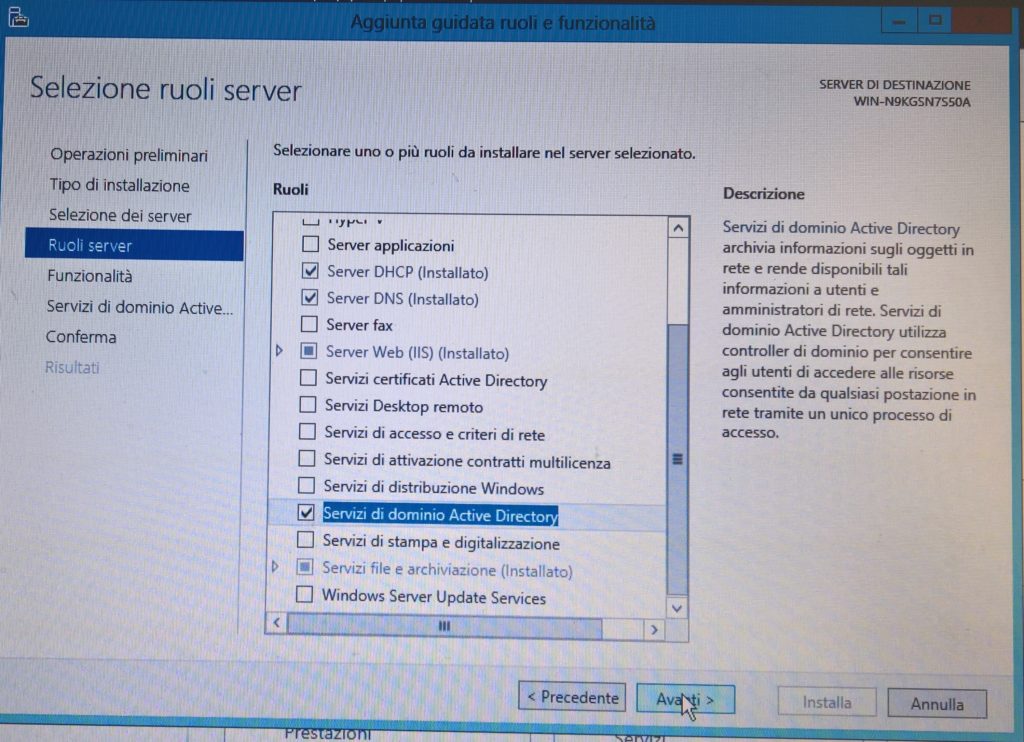

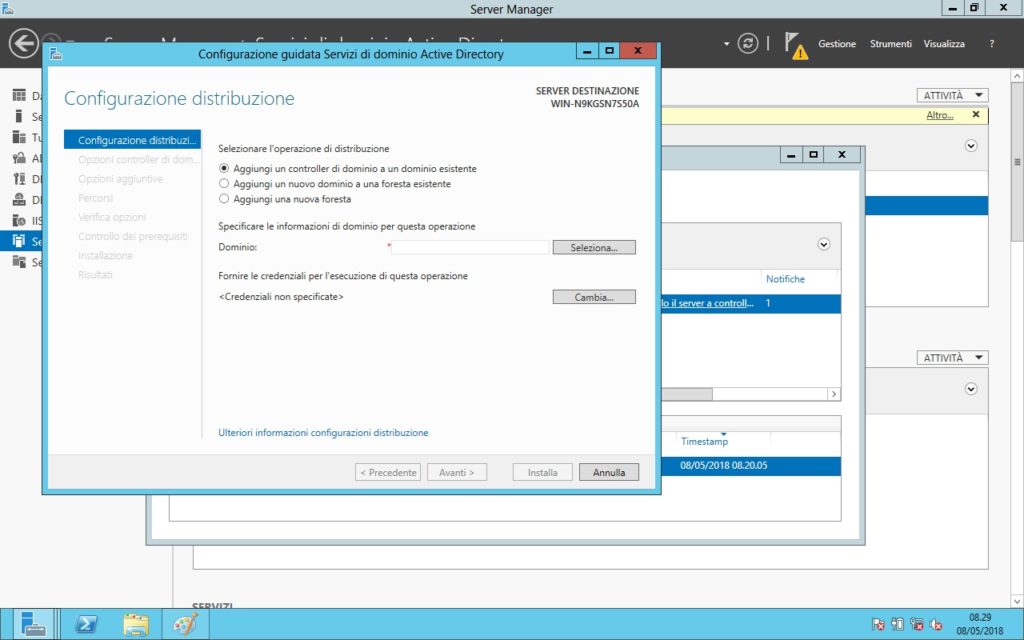

Per attivare l’Active Directory è necessario selezionare:

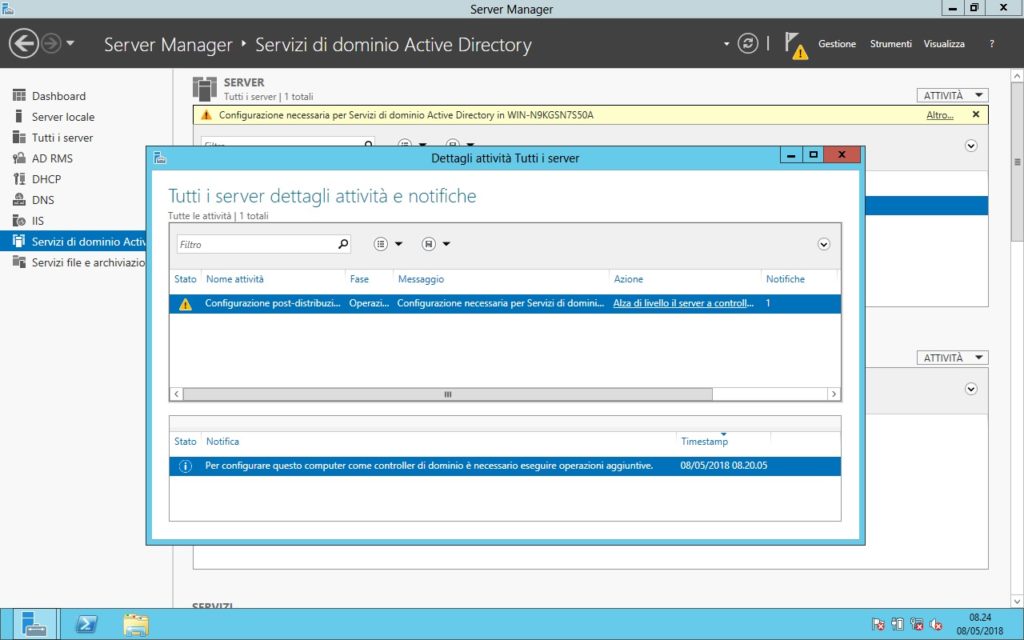

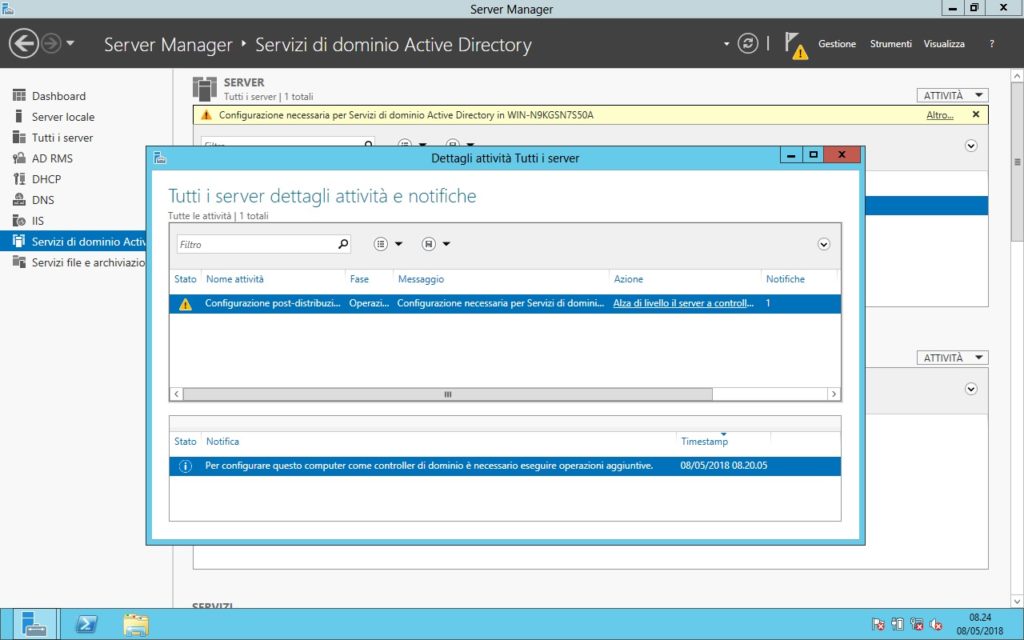

Poi seleziono il ruolo ed alzo di livello il server a controller di dominio.

Quindi seleziono una nuova foresta collegata al dns precedentemente creato:

A questo punto, dopo aver creato un DNS funzionante posso attivare i servizio Active Directory.

Servizi di dominio Active Directory (AD DS) utilizza servizi di risoluzione nome sistema DNS (Domain Name) per consentire ai client di individuare i controller di dominio e per i controller di dominio che ospitano il servizio directory per comunicare tra loro.

Servizi di dominio Active Directory consente una facile integrazione dello spazio dei nomi Active Directory in uno spazio dei nomi DNS. Funzionalità ad esempio, zone DNS integrate in Active Directory rendono più semplice per la distribuzione DNS, eliminando la necessità di impostare le zone secondarie e quindi configurare i trasferimenti di zona.

Per informazioni su come DNS supporta servizi di dominio Active Directory, vedere il supporto di DNS per Active Directory Technical Reference (https://go.microsoft.com/fwlink/?LinkID=48147).

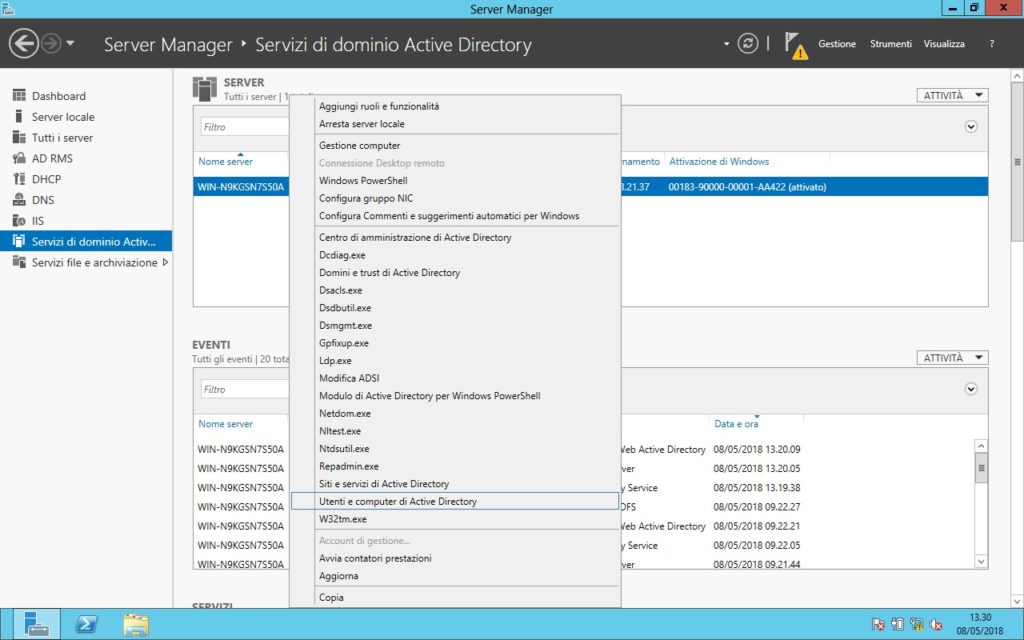

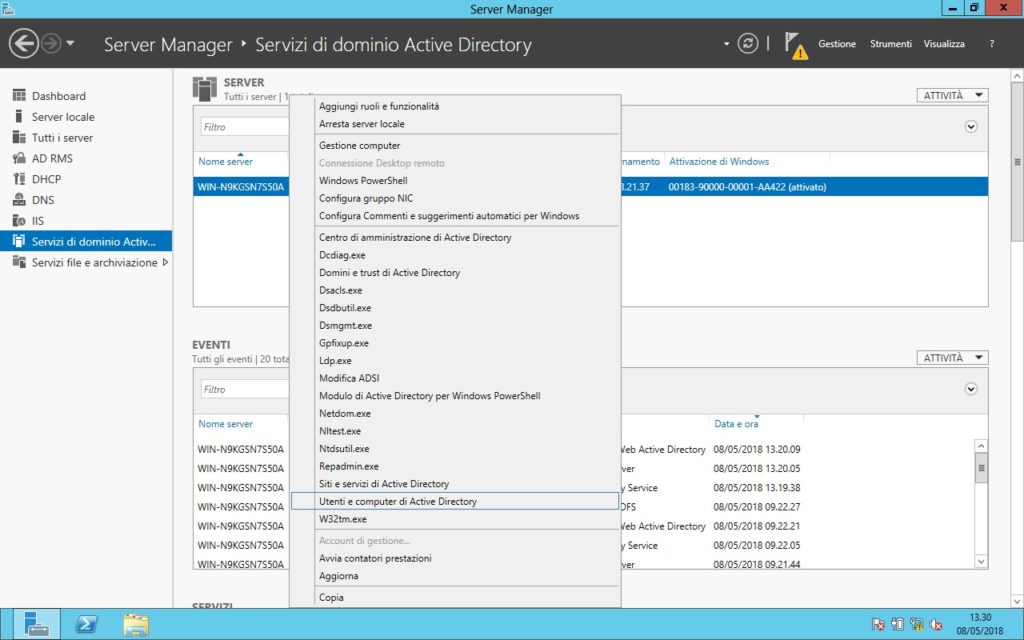

Per gestire definire nuovi utenti si deve andare su Utenti e computer di Active Directory dopo aver aperto con il pulsante destro il menù:

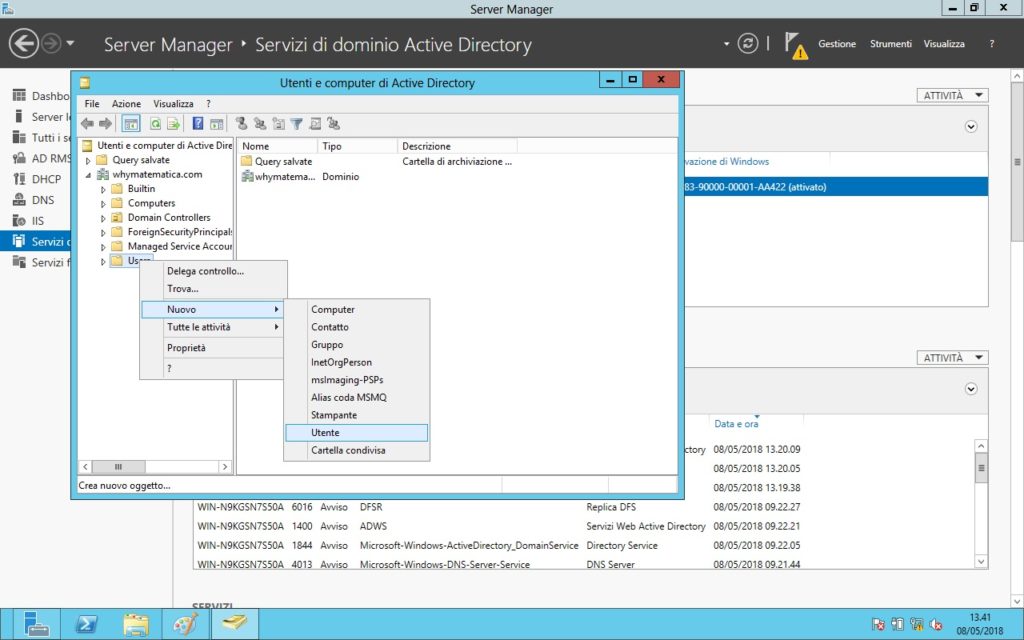

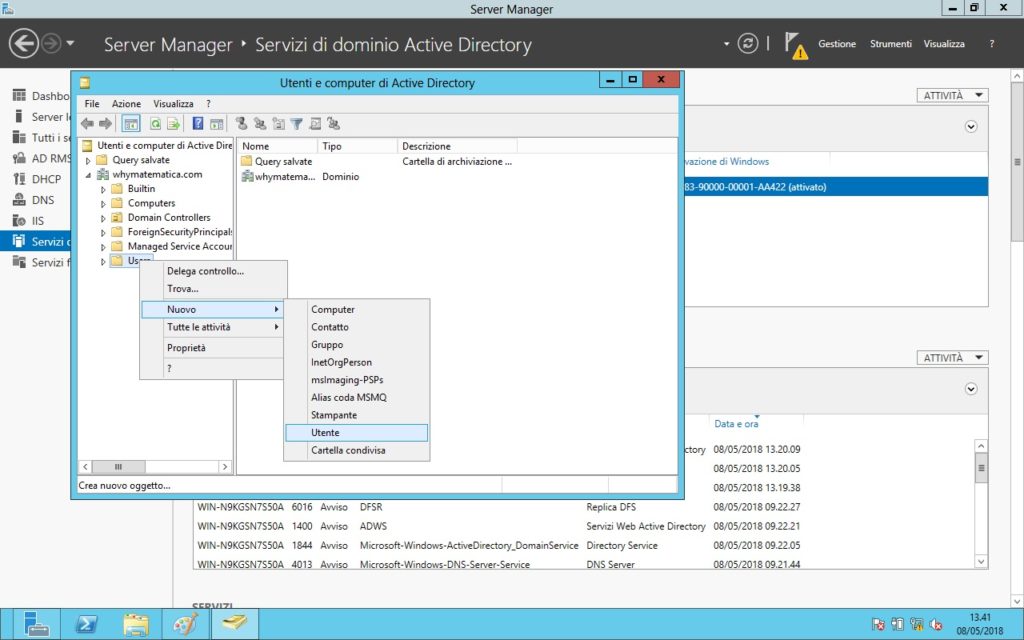

A questo punto pulsante destro su User, nuovo/Utente:

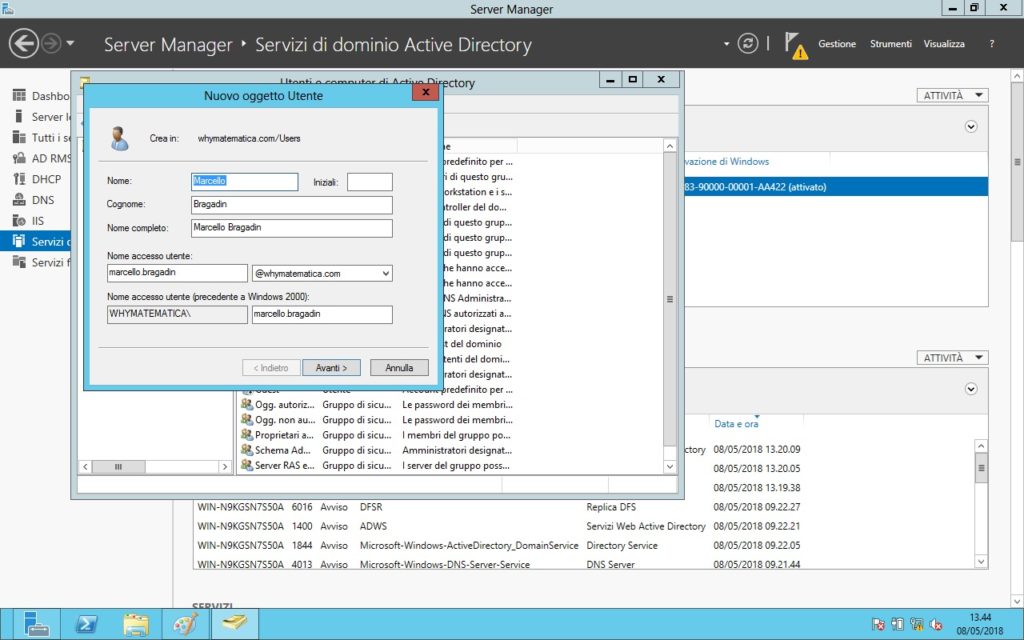

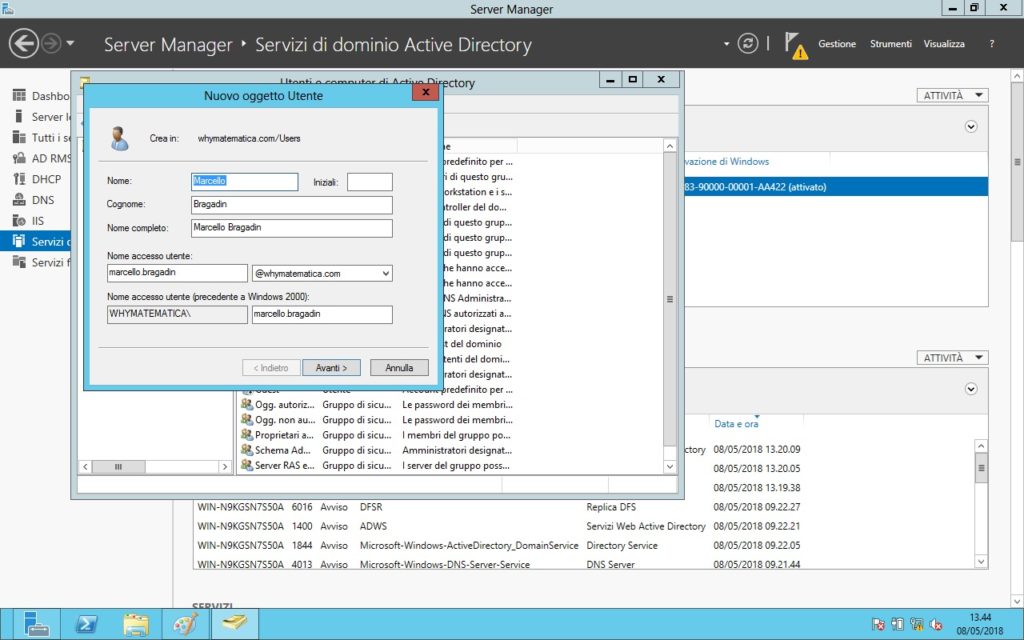

e comparirà la seguente schermata:

Gli attributi dell’utente

Cliccando due volte sull’utente appena creato, visibile sempre dal pannello Utenti e computer di Active Directory, possiamo prendere visione di tutta una serie di attributi che possono aiutare nella gestione dell’utente stesso.

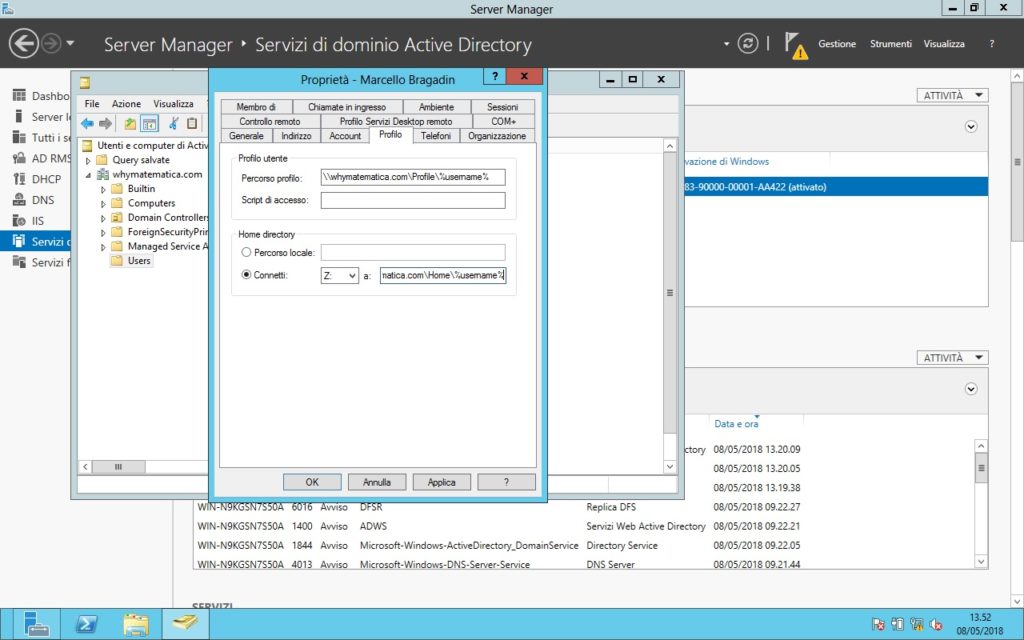

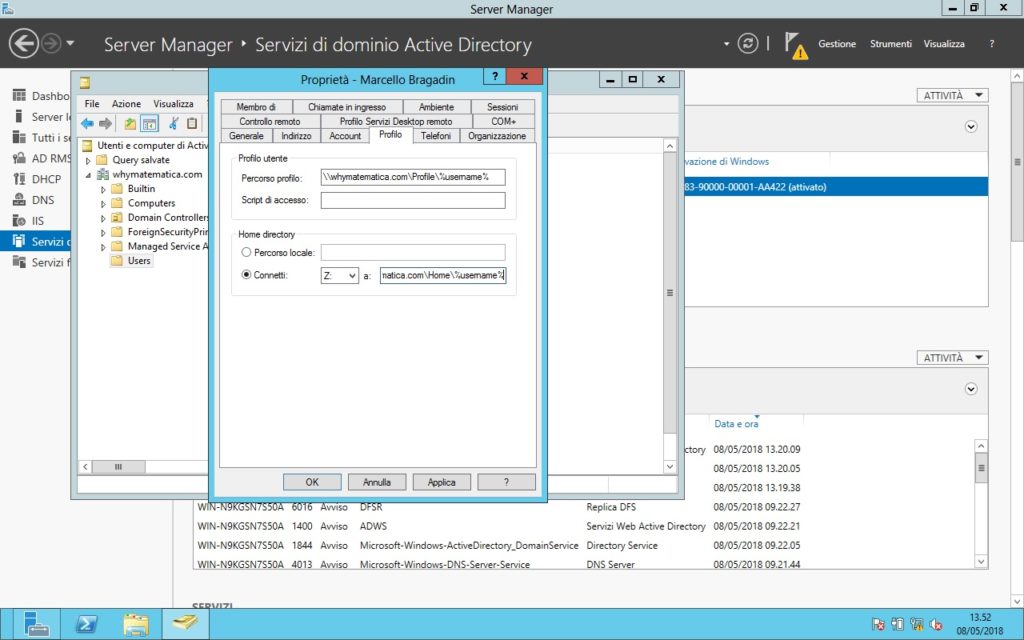

Certamente una delle schede più importanti e degne di nota è quella associata al profilo utente:

Da questa schermata sostanzialmente possono essere configurate tre proprietà:

- Percorso profilo: generalmente le proprietà “desktop” dell’utente possono essere o solo salvate localmente nel PC in uso o salvate in un percorso di rete. Se si sceglie questa seconda forma scegliamo di lavorare con i cosiddetti Roaming Profile.

- Script di accesso: ci permettono di indicare il percorso del file da eseguire all’avvio.

- Home directory / Percorso locale: qui viene indicato un percorso di una risorsa che funzioni come storage personale dell’utente.

Un modo molto comune per lavorare su questi attributi, al fine di indicare i giusti percorsi, è quello di usare la variabile %username%. In questa maniera ogni utente avrà una sua sotto cartella partendo da una risorsa condivisa comune. Potremmo per esempio considerare una configurazione del tipo:

- Profile Path: \\PARADISO-DC\Profile\%username%

- Home Folder configurata come Connect con “Z:” per l’unità specificata e \\PARADISO-DC\Home\%username% per il percorso

[:]

L’accesso remoto a un server, o a un altro computer, permette di aprire una connessione con un computer remoto, effettuare il login e lanciare l’esecuzione di programmi o di script come se venissero eseguiti sul computer locale.

L’accesso remoto a un server, o a un altro computer, permette di aprire una connessione con un computer remoto, effettuare il login e lanciare l’esecuzione di programmi o di script come se venissero eseguiti sul computer locale.