[:it]RASPBERRY……

Per passare dal terminale del raspberry all’interfaccia grafica

startx

Per vedere la versione del tuo Raspbian (S.O.) installato

cat /etc/os-release

Per spegnere il Raspberry, prima di togliere l’alimentatore, digitare

sudo poweroff

Inizialmente il sistema operativo del nostro Raspberry ha solo 1,8 GB di memoria (ossia la dimensione dell’immagine scaricata sulla micro scheda), che però può essere estesa a tutta la capacità della nostra scheda SD.

Sudo Raspi-config

Per accedere al menu di configurazione del Raspberry pi (selezionare →expand filesystem)

Da qui si puo’ cambiare anche la password

Si puo’ impostare l’avvio dell’interfaccia grafica all’avvio del nostroRaspberry (→enable boot to desktop)

Nelle opzioni avanzate

(oppure Selezionando “Interfacing Options”, quindi selezionare “SSH” e scegliere “Yes”. Selezionare “OK” e quindi “Finish”.)

→hostname per cambiare nome al Raspberry pi nella rete locale e nel terminale dei comandi

→SSH per attivare il server SSH

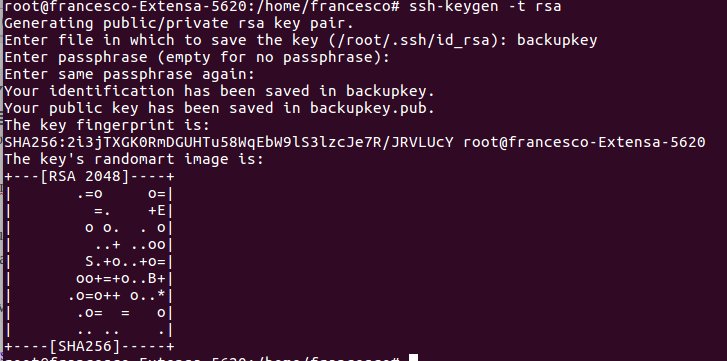

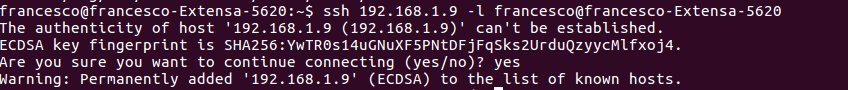

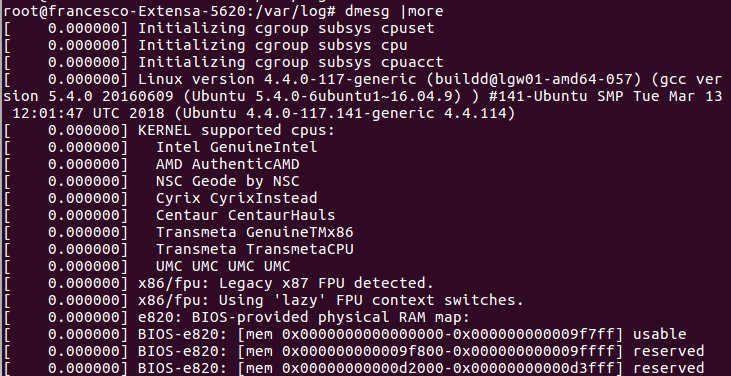

SSH è un protocollo di comunicazione che permette di stabilire una connessione sicura ad un computer remoto tramite interfaccia a linea di comando.

Utilizzando questo protocollo possiamo collegarci al Raspberry Pi dal nostro PC ed eseguire dei comandi sul Rasperry Pi da remoto,non avendo a disposizione un display, mouse e tastiera da collegare al Raspberry Pi.

Ssh pi@indirizzo IP

Pw …..

Warning…..yes o y

Simile al servizio telnet ma si differenzia da questo per l’uso di connessione crittografata e autenticazione con chiave pubblica.

Per uscire dalla configurazione, back e finish con il tasto TAB

Per lavorare in locale il cavo di rete si puo’ scollegare, mentre e’ necessario per lavorare in remoto.

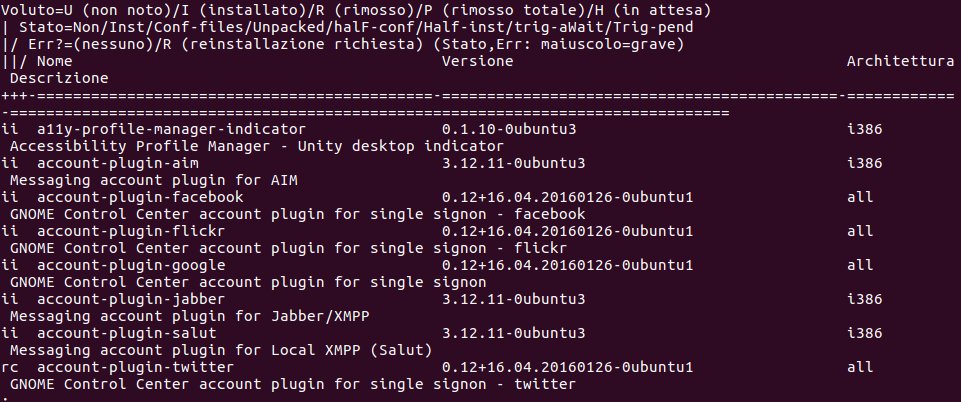

Breve Riepilogo Comandi

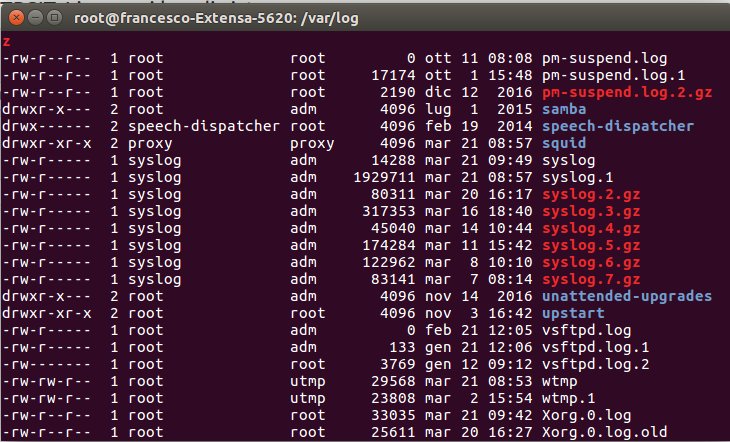

per vedere il contenuto di una cartella

ls

ls -a mostra anche i file nascosti (quelli che iniziano con un punto)

ls -l mostra le informazioni in modo dettagliato

per spostarsi tra le cartelle

cd

da ricordare che dopo il login dell’utente, ci si trova nella home ed il prompt del sistema è individuato da nome utente ∼ ![]()

Per risalire di un livello tra le cartelle

cd ..

per tornare alla root

cd /

per copiare un file

cp nome_file /Scrivania/nome_file

per copiare anche sottocartelle

cp -r nome_file /Scrivania/nome_file

per cambiare i permessi ad un file (visibili con ls -l)

alla creazione di un un file, di default gli vengono assegnati i permessi di scrittura e di lettura)

chmod u+x nomefile

(assegna il permesso di esecuzione del file, all’ utente)

chmod u-wx nomefile

(toglie il permesso all utente di scrittura e di esecuzione sul file)

[:]