[:it]

Jackson Pollock

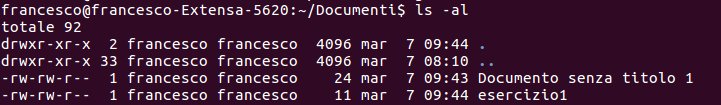

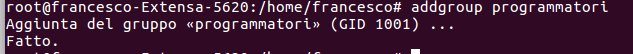

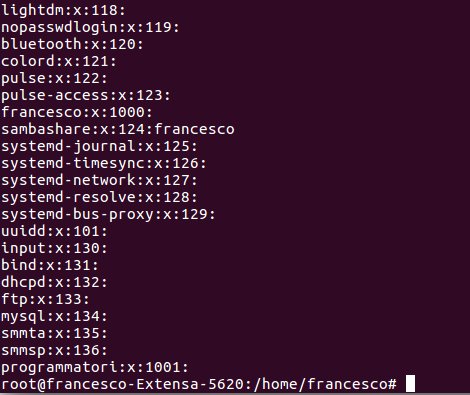

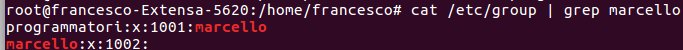

In Linux si può utilizzare

il protocollo NFS per la condivisione di porzioni di filesystem,

il protocollo CUPS per la condivisione di stampanti

OPPURE

si può utilizzare samba che permette di condividere file e stampanti in reti miste ossia reti formate da computer con sistemi operativi differenti.

NFS

Il protocollo NFS (Network File System) permette di montare in modo semplice il filesystem di un sistema remoto. In questo modo è possibile visualizzare, modificare o eliminare file che si trovano su un computer remoto come se fossero disponibili sul computer locale. Questo sistema ha due aspetti negativi:

– il protocollo presenta una sicurezza limitata;

– non è compatibile con i sistemi Windows.

Tuttavia può essere utile quando si ha la necessità di condividere dati in una rete locale

considerata sicura e composta da computer con sistema operativo Linux.

Il computer che condivide i dati è il server NFS, sul quale sono attivi i demoni mountd e nfsd, mentre gli utenti utilizzano il client NFS.

Un server samba svolge le seguenti funzioni:

- dal lato server permette di avere un computer Linux che svolge le stesse funzioni di

file server o print server Windows

cioè può mettere a disposizione le proprie risorse a computer client aventi sistemi operativi differenti

- dal lato client permette di utilizzare le risorse condivise da un file server o print server Windows

CONDIVIDERE LE RISORSE CON UN SERVER SAMBA

Dal punto di vista del computer client, il servizio smbclient si integra con il file manager dell’interfaccia grafica di Linux.

Per visualizzare l’elenco delle risorse messe a disposizione da un computer si puo’ aprire il file manager e scrivere nella barra degli indirizzi la seguente riga:

smb://indirizzoIP

dove indirizzoIP va sostituito con l’effettivo indirizzoIP del computer che mette a disposizione le risorse.

Per esempio in Ubuntu, si deve aprire la finestra di File:

nel menu File, scegliere Inserisciposizione

e scrivere nella casella in alto:

smb://indirizzoIP

Se invece si scrive solo

smb://

si può navigare attraverso i computer della rete in modo analogo a Risorse di rete in un sistema Windows.

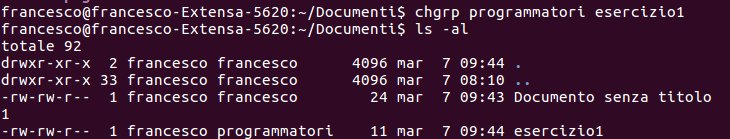

dal lato server è necessario invece avviare due demoni

smbd (demone di samba)

e

nmbd (demone per il netBios, un servizio simile a DNS).

ENTRAMBI i servizi possono essere avviati con il seguente comando:

sudo /etc/init.d/samba start

Il demone utilizza il file di configurazione

/etc/samba/smb.conf

Esso contiene tutte le informazioni sia sulle risorse condivise che sulle autorizzazioni necessarie per l’utilizzo di tali risorse.

In questo file di configurazioni, i commenti sono contrassegnati dal ; iniziale

Questo file di configurazione è diviso in sezioni, il nome delle sezioni è indicato tra parentesi […..]

Analizziamo le sezioni

[global], [homes] e [tmp].

La sezione [global]

Definisce le impostazioni comuni per ogni risorsa ed ha al suo interno le seguenti specifiche:

[global] CHE DEFINISCONO:

printing = cups => l’uso di cups per la gestione delle stampanti

printcap name = cups => “

load printers = yes => permette la condivisione delle stampanti

guest account = nobody => autorizza il generico utente (nobody)

invalid users = root => disabilita l’utente root per motivi di sicurezza

workgroup = WORKGROUP => assegna il nome del workgroup (gruppo di lavoro a cui appartiene il computer, in una rete infatti possono essere presenti piu gruppi di lavoro

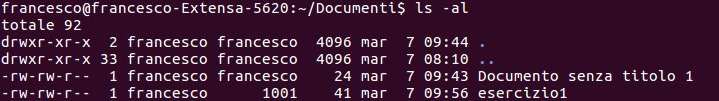

[homes]

comment = Directory Personali

browseable = no

read only = no

create mode = 0750

vengono condivise le directory home, con permesso di scrittura, ogni utente può visualizzare solo la propria directory.

I permessi dei files sono impostati su 0750.

[tmp]

comment = qui si possono mettere i files temporanei

path = /tmp per indicare il percorso delle risorse

read only = no

public = yes

la sezione [tmp] imposta una directory che conterrà i files temporanei,

specifica inoltre, l’accesso pubblico in scrittura.

Con queste impostazioni, il server mette in condivisione le stampanti e tutte le home directory.

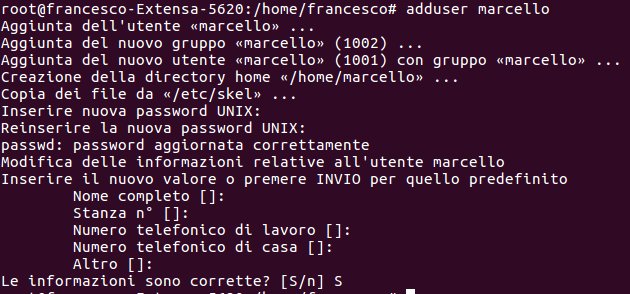

Resta da definire in ultimo, con il seguente comando, una password per gli utenti:

smbpasswd studente1

New SMB password: ………………………

Retype new SMB password: ……………

In questo modo l’utente studente1 può visualizzare la propria home anche da un computer Windows.[:]

[:]

[:]

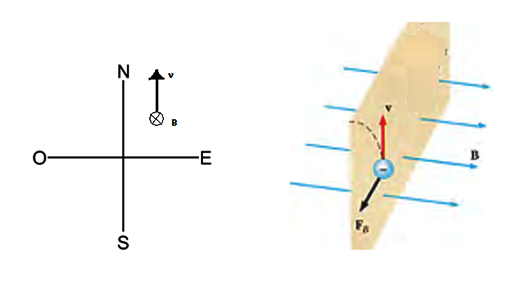

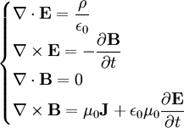

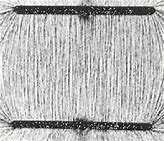

La teoria del campo elettromagnetico è sintetizzata in quattro leggi. Esse sono chiamate equazioni di Maxwell poiché fu Maxwell che, oltre a formulare la quarta legge, comprese che esse costituiscono il fondamento essenziale della teoria delle iterazioni elettromagnetiche.

La teoria del campo elettromagnetico è sintetizzata in quattro leggi. Esse sono chiamate equazioni di Maxwell poiché fu Maxwell che, oltre a formulare la quarta legge, comprese che esse costituiscono il fondamento essenziale della teoria delle iterazioni elettromagnetiche.

Campo elettrico di un filo carico infinitamente lungo

Campo elettrico di un filo carico infinitamente lungo