[:it]

Kandiskij

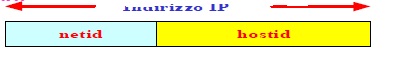

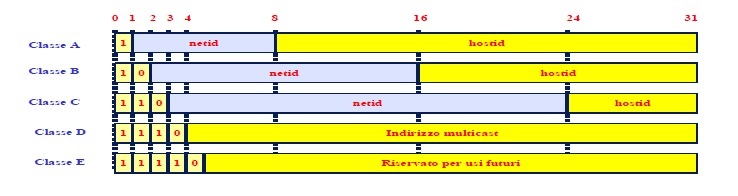

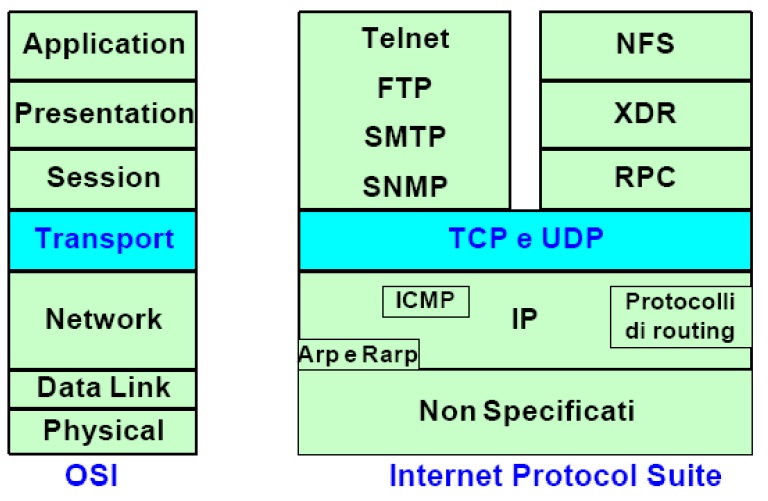

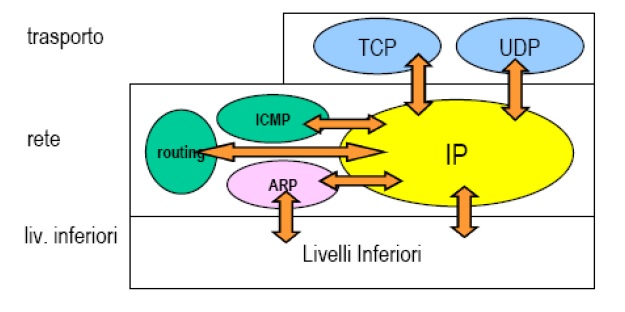

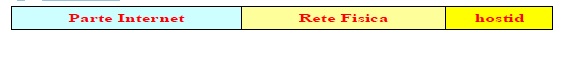

E’ un protocollo di rete all’interno dell’IP v4, il suo compito è quello di mappare (far corrispondere) l’indirizzo IP di 4 Byte, con l’indirizzo MAC di 6byte.

Nell’IP v6 si utilizzerà NDP Neighbor Discovery Protocol.

Il protocollo inverso che mappa da indirizzo MAC a Indirizzo IP all’atto della configurazione del PC in Rete è detto RARP.

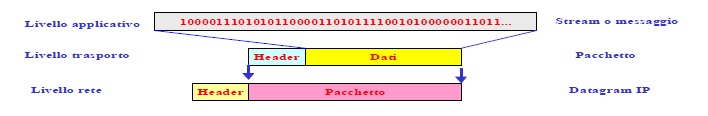

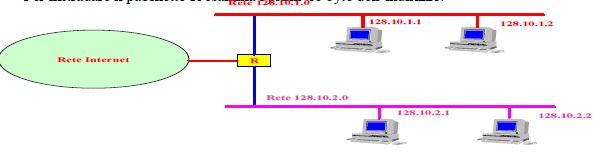

Per inviare un pacchetto IP ad un calcolatore della stessa sottorete, è necessario incapsularlo in un pacchetto di livello datalink, che dovrà avere come indirizzo destinazione il MAC Address del calcolatore a cui lo si vuole inviare. ARP viene utilizzato per ottenere questo indirizzo.

Se il pacchetto deve essere inviato ad un calcolatore di un’altra sottorete, ARP viene utilizzato per scoprire il MAC Address del gateway o del router.

Ma come funziona?

L’host o terminale di rete che vuole conoscere il MAC address di un altro host, di cui conosce l’indirizzo IP, invia in broadcast una richiesta ARP (pacchetto di ARP Request) contenente il proprio indirizzo MAC e l’indirizzo IP del destinatario di cui si vuole conoscere il MAC Address.

Tutti i calcolatori della sottorete ricevono la richiesta: in ciascuno di essi il protocollo ARP verifica, confrontando l’IP proprio con quello inviato, se viene richiesto il proprio indirizzo MAC.

L’host di destinazione che riconoscerà il proprio indirizzo IP nel pacchetto di ARP-request, provvederà ad inviare una risposta (ARP Reply) contenente il proprio MAC direttamente all’host mittente(quindi in unicast).

NOTA PRATICA:

Il comando per visualizzare la tabella arp immagazzinata nella cache locale nei sistemi Windows, Mac e GNU/Linux è arp -a.

È anche possibile impostare manualmente degli indirizzi IP definiti statici nella tabella ARP, tramite il comando arp -s [IP address] [indirizzo fisico]

Bisogna osservare che il protocollo ARP viene usato tutte le volte che un host collegato ad una LAN deve inviare un messaggio ad un host sulla stessa LAN di cui conosce unicamente l’indirizzo di livello rete (IP), quindi lavora solo in subnet locali (non può oltrepassare router e raggiungere così una sottorete differente da quella dove si è originata la richiesta).

ARP Spoofing

La costruzione ad arte di un pacchetto ARP ingannevole è semplice sia su Linux che su Windows, e infatti questa è una tra le maggiori vulnerabilità delle reti locali. Inviando ad un host un ARP REPLY opportunamente contraffatto possiamo modificare la sua cache ARP, ottenendo ad esempio la possibilità di intercettare dati destinati ad altri host. Questa tecnica è detta ARP Spoofing o ARP cache Poisoning (in inglese, avvelenamento della cache ARP).[:]

[:]

[:]