All’interno di un dispositivo mobile possono essere memorizzati file multimediali come video, immagine, file audio, che possono essere condivisi con altri utenti.

Molte sono le modalità di condivisione:

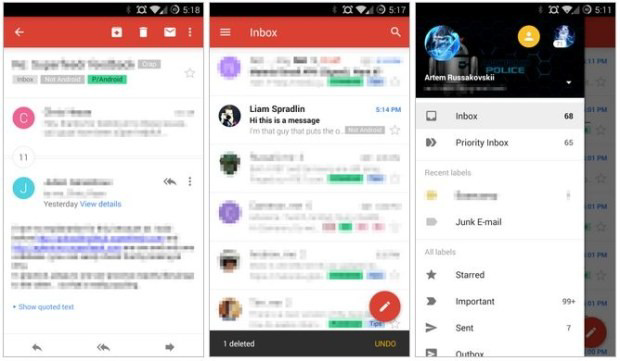

Posta elettronica: i file multimediali vengono inviati come allegati ad un messaggio di posta;

Messaggistica: i file sono inviati attraverso un servizio di messaggistica, come MMS o un’applicazione di IM come Google Hangout, WhatsUp e Messanger di Facebook, Telegram;

Media sociali: la condivisione avviene sfruttando uno dei media sociali indicati, tramite messaggio privato o pubblicazione sulla propria bacheca;

Bluetooth: utilizzare la rete senza filo bluetooth come possibilità di invio o ricezione di immagini.

E’ anche possibile condividere i file attraverso le app dedicate: entrare dentro l’apposita app (galleria, musica, video o altro), cliccare sul file che si vuole condividere per far apparire la lista di azioni disponibili per il file. A questo punto scegliere l’opzione di interesse: condividi con… poi completare le funzioni dell’app.

Registrazione

Categorie

-

Articoli recenti

Commenti recenti

- admin su [:it]Problemi con i numeri relativi[:]

- Mihi su [:it]Problemi con i numeri relativi[:]

- Claudio su Ellisse: formula di sdoppiamento

- Alejandro Zarate su [:it]TPSIT: Test sulla teoria dell’informazione e codici[:]

- Francesco Bragadin su [:it]Raspberry – bridge wifi – ethernet[:]

Meta

Categorie

-

Articoli recenti

Commenti recenti

- admin su [:it]Problemi con i numeri relativi[:]

- Mihi su [:it]Problemi con i numeri relativi[:]

- Claudio su Ellisse: formula di sdoppiamento

- Alejandro Zarate su [:it]TPSIT: Test sulla teoria dell’informazione e codici[:]

- Francesco Bragadin su [:it]Raspberry – bridge wifi – ethernet[:]

Meta